Indice dei contenuti

Leggi anche: Malware, Ransomware, Rootkit, Trojan e Worm: come eliminarli dal proprio sistema.

Il termine malware - crasi di malicious software - viene utilizzato in ambito informatico per indicare un qualsiasi software creato con il preciso scopo di causare danni o effetti indesiderati a un computer, ai dati in esso contenuti o al sistema operativo utilizzato. Nel corso degli ultimi anni la parola ha progressivamente sostituito la definizione di virus, a lungo utilizzata in precedenza e sostanzialmente impropria se utilizzata in modo troppo generico: i virus informatici sono una tipologia particolare di malware, rappresentano cioè una piccola parte di una famiglia molto numerosa che comprende una varietà di tipologie di software dalle caratteristiche anche molto diverse tra loro accomunate dalla finalità descritta sopra: danni o effetti indesiderati, che possono significare malfunzionamenti, perdita di informazioni e/o di operatività, blocco del sistema, acquisizione illecita di informazioni, violazione della propria privacy o anche, più semplicemente, un apparentemente innocuo parassitismo informatico volto ad abusare della connessione o delle interazioni del malcapitato operatore.

Questo articolo, lungi dal proporsi come un rimedio universale per tutte le innumerevoli infezioni che girano in rete, nasce con lo scopo di fornire al lettore alcuni utili consigli sui due aspetti principali della protezione da questo tipo di minacce: la prevenzione e la cura.

Prevenzione

Dotarsi di un buon software antivirus è senz'altro una scelta saggia, tuttavia non bisogna credere che sia tutto qui. Al contrario, spesso la presenza di un software antivirus abitua l'utente medio a dimenticarsi dell'aspetto più importante della prevenzione, ovvero l'utilizzo responsabile e consapevole del proprio sistema. Concetto che, in termini pratici, si traduce in una serie di abitudini che devono necessariamente essere adottate da ogni utente, operatore, familiare o amico che andrà a utilizzare il PC.

Il malware allegato alle E-Mail

Le statistiche non mentono: a dispetto delle campagne di sensibilizzazione, degli innumerevoli articoli pubblicati ogni anno sulle riviste specializzate e delle funzionalità di controllo delle e-mail presenti in tutti i principali antivirus, oltre la metà delle "infezioni" vengono trasmesse ancora oggi mediante tecniche basate sull'invio di messaggi di posta elettronica. Si va dal banale caso di allegati veicolati tramite tecniche di e-mail spoofing - in cui il mittente finge di essere la nostra banca, un corriere che ci avvisa di un pacco in giacenza, uno amico di amici e chi più ne ha più ne metta - a situazioni ben più complesse e difficili da individuare, come messaggi provenienti da persone reali - quasi sempre parenti o amici - che sono state "infettate" in precedenza e che hanno il nostro indirizzo nella loro rubrica. Questi ultimi casi sono particolarmente critici: se l'esperienza ha portato molte persone a diffidare di mittenti "famosi" e notoriamente oggetto di spoof come Poste Italiane, Banca Sella o GLS, lo stesso non può dirsi quando le e-mail provengono da mittenti noti. La soluzione per difendersi da questo tipo di attacchi è una sola: occorre diventare ancora più esperti, sviluppando un "occhio" particolare che ci consenta di riconoscere al volo i tentativi di spoof. Ecco una breve lista di cose che è buona norma controllare.

Il Mittente

Imparate a controllare molto bene il mittente di ogni messaggio che ricevete al momento di aprirlo: molti malware recuperano il vostro indirizzo in rete o dalla rubrica di vostri amici, ma soltanto una minima parte di essi è in grado di simulare un mittente realmente credibile. Controllate bene la corrispondenza del nome, del cognome (se presenti) e sopratuttto dell'indirizzo e-mail presente nel campo From, facendo attenzione a controllare bene le lettere: ricordate che la maggior parte degli spoofing è progettata per abusare delle tecniche di lettura selettiva che ciascuno di noi mette più o meno consapevolmente in pratica quando si trova di fronte al proprio computer, soprattutto durante la lettura delle e-mail e il browsing di siti web: state dunque molto attenti a non farvi fregare dai vari @micosoft.com, @googIe.com, @yaahoo.com e così via. Non commettete l'errore di sopravvalutare il vostro livello di attenzione: siate umili e abituatevi a prestare attenzione a quello che leggete.

La Sintassi

Nella maggior parte dei casi le e-mail di spoofing vengono prodotte - a migliaia - da siti, servizi o programmi basati su generatori di testi automatici, per giunta quasi sempre non sviluppati in italia. Questo significa che, nove volte su dieci, il messaggio che riceverete conterrà un gran numero di errori di ortografia e sintassi: verbi declinati male, maschili al posto di femminili e viceversa, congiunzioni sbagliate... l'italiano, per nostra fortuna, è una lingua molto difficile da "programmare". Imparate a sfruttare al meglio questo vantaggio territoriale riconoscendo e scartando al volo ogni sorta di e-mail sgrammaticata o sintatticamente inconsistente. Ogni volta che leggete qualcosa di sospetto nel corpo del messaggio date un'occhiata al mittente (cfr. punto precedente) e ponetevi la domanda: "ma questa persona/banca/corriere, scriverebbe davvero così?" Non commettete l'errore di giustificarla, magari pensando che stava al cellulare e/o in mobilità: una persona che va di fretta raramente spedisce allegati dal cellulare. Prestate molta attenzione a quello che ricevete, specie se non si tratta di qualcosa che stavate aspettando (cfr. punto successivo).

L'Allegato

Ecco un'altra domanda che vi dovete abituare a porvi: "Quante volte vi capita di ricevere un allegato che non stavate aspettando da quella persona/banca/corriere?" La risposta, nella maggior parte dei casi, è: molto poche. Che siano fatture, ricevute del corriere o foto delle vacanze, sono tutte cose che in condizioni normali sapete di dover ricevere. Non commettete lo stesso errore di quelle persone che non vedono l'ora di dire: "con tutte le e-mail che ricevo, figuriamoci se posso anche perdere tempo con questo problema...". Una frase che chi lavora nel campo della sicurezza informatica sente ripetere sempre più spesso dai propri clienti, al punto che talvolta viene enunciata come se fosse un motivo di vanto, come se chi si occupa di cose realmente importanti non possa permettersi di perdere tempo con queste quisquilie. Non c'è niente di più sbagliato e miope di questa convinzione: al contrario, nel momento in cui una persona prende la decisione di gestire la propria vita privata e/o attività lavorativa tramite lo strumento informatico, la capacità di comprendere quello che riceve con la dovuta consapevolezza e attenzione diventa un elemento fondamentale della sua capacità professionale. Chiunque non sia in grado di farlo, vuoi per inesperienza o per colpa di un quantitativo di e-mail ricevute di gran lunga superiore alle sua capacità di gestione, è una persona che vive e opera al di sopra delle proprie capacità: chiunque non sia in condizione di poter determinare con un ragionevole margine di certezza se il file che ha ricevuto è una cosa importante che stava aspettando oppure un tentativo di frode è inevitabilmente destinato, prima o poi, a foraggiare il fiorente mercato del malware. E' solo questione di tempo... a meno che non abbia l'umiltà di porre rimedio alla situazione, lavorando sulle sue mancanze e diventando un operatore migliore.

Scamming e Phishing

Abituarsi a controllare questi particolari non aiuta soltanto a difendersi dalle tecniche di spoofing finalizzate alla distribuzione di malware ma anche a riconoscere tentativi di scamming e phishing, due tecniche di truffa online non meno pericolose: per non andare fuori tema in questa sede ci limiteremo a riassumere il significato di questi due espedienti, rimandando una trattazione più esaustiva a un articolo successivo.

- Con il termine Scam si intendono quelle truffe basate su tecniche di ingegneria sociale e/o comportamentale volte a spingere le persone a compiere determinate azioni nell'immediato - solitamente investimenti o donazioni di piccola entità - sulla base di vantaggi o prospettive di guadagno in divenire. Rientrano in questa definizione tutte le truffe più comuni, dalle declinazioni economiche delle catene di sant'Antonio/schema Ponzi (e varianti), passando per le truffe alla Nigeriana (e derivate) fino alle truffe basate su tecniche truffaldine di marketing piramidale.

- Il termine Phishing descrive invece quelle truffe che cercano di convincere le vittime a fornire informazioni personali, codici di accesso o dati finanziari per poi utilizzarle a proprio uso e consumo. Appartengono a questo insieme le truffe basate su link a siti civetta, e-mail che spingono a collegarsi al sito della propria banca per cambiare le proprie credenziali a seguito di un ipotetico accesso non autorizzato (fake-login, password-grabbing), offerte di lavoro o di guadagno facile (skimming, identity theft) e così via.

Appare evidente come questi espedienti, pur non basati sull'invio di allegati, siano spesso basati sull'utilizzo di tecniche di spoofing altrettanto elaborate. Per questo motivo imparare a riconoscere questi ultimi è assolutamente fondamentale.

Il malware presente nei Siti Web

Poco fa abbiamo ricordato come oltre la metà delle infezioni da malware avvenga tramite invio di e-mail. Volendo spostare l'analisi sull'altra (quasi) metà, possiamo affermare con certezza che una cospicua parte della fetta è riservata ai malware diffusi tramite software scaricato - più o meno consapevolmente - da siti e servizi web. Questa tecnica di diffusione si divide a sua volta in due grandi tronconi principali: il download volontario e il download involontario.

Download volontario

Le infezioni da download volontario sono quelle che colpiscono l'utente nel momento in cui egli scarica un software che corrisponde in modo più o meno esatto a quello che voleva scaricare: un programma per ascoltare musica, per trovare software pirata o per guardare un video divertente. In tutti i casi, l'utente non effettua il download attraverso un canale sicuro, ma viene convinto - da una ricerca finita male, un banner pubblicitario o un link non verificato - a scaricare qualcosa che poi si rivela essere - o contenere - un malware. In alcuni casi il malware entra in gioco immediatamente, consentendo all'utente di rendersi subito conto dell'errore commesso; in altri casi, più subdoli e (purtroppo) molto frequenti, il programma scaricato sembra funzionare correttamente e il malware fa la sua comparsa soltanto dopo qualche giorno/settimana: un periodo di tempo più che sufficiente a convincere la vittima di "non aver fatto nulla di male", dichiarazione che si scontra immancabilmente con l'ovvio scetticismo di chi viene chiamato a risolvere il problema.

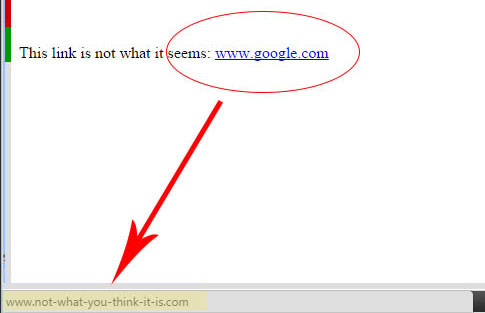

Le tecniche per difendersi da questo tipo di attacco sono piuttosto simili a quelle già menzionate nel paragrafo relativo alle E-Mail: occorre sviluppare un particolare livello di attenzione ai dettagli, concentrandosi questa volta sugli aspetti specifici che ci consentono di definire e verificare l'identità del sito web. Tra questi, il più importante è certamente costituito dall'Uniform Resource Locator, altrimenti noto come URL. Per chi non lo sapesse, stiamo parlando dell'indirizzo web del sito a cui intendiamo collegarci. Le considerazioni da fare sulla URL sono molto simili a quelle già descritte nel paragrafo relativo al Mittente delle E-Mail: dovete prestate attenzione a come è scritta, tenendo presente che non sempre quello che vedete in pagina corrisponde a quello che andrete effettivamente a visitare. L'immagine seguente rende chiaro il concetto:

Nel momento in cui il vostro mouse passa sopra il link sul quale avete intenzione di fare click, è opportuno spendere una frazione di secondo a controllare se la destinazione - che troverete indicata in basso a sinistra. Non date mai per scontato che il sito su cui vi trovate abbia interesse a darvi informazioni corrette sulle URL che presenta: al contrario, nella maggior parte dei casi il suo interesse è quello di farvi cliccare il più possibile, possibilmente sui collegamenti che gli producono una rendita - ovvero siti che, nella migliore delle ipotesi, vogliono vendervi qualcosa.

Assodato che su una URL presentato in modo disonesto è buona norma non cliccare, vediamo come fare per riconoscere a occhio nudo collegamenti potenzialmente pericolosi. La prima cosa da controllare è il cosiddetto schema (scheme in lingua inglese), ovvero la parte che precede i due punti e le due slash: nella maggior parte dei casi troverete http o https. Il primo contraddistingue siti che trasmettono le proprie pagine in modo non criptato, mentre il secondo è riservato a quei portali che dispongono di un certificato di sicurezza rilasciato da un ente di terze parti. Poiché il certificato viene rilasciato soltanto a seguito di un processo di verifica, effettuato dall'ente, dell'identità del richiedente, è corretto affermare che i siti https forniscono garanzie ulteriori in quanto, al di là del maggior livello di sicurezza dei dati trasmessi, sono gestiti da una società verificata. Questo non li rende necessariamente immuni da minacce o pericoli, ma certamente costituisce un livello di garanzia ulteriore rispetto ai siti che utilizzano lo schema tradizionale.

La seconda componente da controllare in una URL è la porta di comunicazione utilizzata: nella maggior parte dei casi questa non è presente, il che significa che il server che ospita il sito utilizza la porta predefinita (80 per http, 443 per https), che come tale non necessita di essere menzionata all'interno della URL. In alcuni casi, invece, la porta è specificata in modo esplicito, segno che il server è stato configurato per servire il sito tramite una porta non-standard. Per quanto questo non sia necessariamente un male, è improbabile che un sito aperto al pubblico - e quindi interessato a fare più accessi possibile - utilizzi una porta non-standard. Pensate a un negozio che nasconde il proprio ingresso invece di pubblicizzarlo: o si tratta di un esercizio aperto soltanto a una clientela molto selezionata, oppure potrebbe esserci qualcosa che non va. Tenete presente che i siti che somministrano Malware hanno tutto l'interesse a passare inosservati, limitandosi ad attirare le vittime per mezzo di e-mail, siti civetta e tecniche di phishing / scamming analoghce a quelle già descritte.

La terza cosa da controllare è l'indirizzo, non solo in senso sintattico - cfr. paragrafo relativo al Mittente - ma anche e soprattutto in relazione all'argomento atteso: è ovvio che una e-mail che parla di una fattura o ricevuta da leggere e che offre a tale scopo un link a www.scommessevincenti.it non sarà da considerare attendibile. A costo di ripetermi: abituatevi a controllare sempre il link in basso a sinistra prima di fare il fatidico click: col tempo vi verrà automatico, tutto sta a iniziare.

Download involontario

Estremamente più subdole delle precedenti, le infezioni da Download Involontario sono quelle che colpiscono l'utente a tradimento, trovando il modo di insediarsi nell'hard disk passando al di sotto della sua soglia di attenzione. Rientrano in questa categoria i cosiddetti software sponsorizzati, ovvero quei prodotti dei quali viene offerta l'installazione durante la procedura di installazione di un altro software - cosa che avviene grazie a un accordo a pagamento stipulato con quest'ultimo, che ne è quindi complice - oppure che vengono scaricati e installati da altri malware già presenti e attivi nel sistema.

Per difendersi da questa malsana pratica è necessario liberarsi di una altra cattiva abitudine, parente stretta della lettura selettiva e superficiale di cui ho parlato prima: la tendenza di molti utenti a prestare poca o nessuna attenzione a disclaimer, avvisi e messaggi informativi prodotti durante l'installazione di un software, il download di applicazioni , l'utilizzo di funzionalità particolari o la navigazione web. E' ancora una volta opportuno ricordare che l'obiettivo del software che state utilizzando - sia esso un sito web ad accesso libero, una applicazione freeware o altro strumento gratuito - è quasi sempre quello di impadronirsi dei vostri click, del vostro tempo e perché no, auspicabilmente, dei vostri soldi: questo è il motivo per cui, nella maggior parte dei casi, accettare tutte le condizioni, mettere la spunta su tutte le checkbox e/o accettare i "preziosi" consigli durante una installazione non è una buona idea. Fatevi furbi e non abbassate mai la guardia, leggete sempre tutto quello che vi viene detto e pensateci sempre molto bene prima di fare click su pulsanti come OK, Accetta o Conferma. Cercate sempre, se possibile, di installare le vostre applicazioni selezionando la modalità manuale e prestando attenzione alle varie fasi del processo: non solo eviterete i Malware, ma impedirete anche che il vostro Hard Disk si riempia di programmi inutili o che non vi servono a nulla. Mantenere il controllo sul proprio sistema significa anche evitare di sprecare memoria e spazio su disco autorizzando l'installazione di software sconosciuto.

Attenzione ai Banner

Non c'è molto da dire, se non che è buona norma astenersi dal fare clic sui banner pubblicitari. Intendiamoci, la maggior parte degli annunci sul web sono controllati e verificati dalle società che gestiscono gli Ads Publishing Network (Google AdSense su tutti) : la possibilità di incappare nel download di un Malware facendo clic su un annuncio è quantomai bassa. Il problema è in quello che viene definito "doppio salto" - ovvero una unità pubblicitaria che punta a un sito pericoloso presente all'interno di una pagina web raggiunta a sua volta tramite una massiccia - ma spesso del tutto regolare - campagna di advertising. Lo scopo di questa strategia è fin troppo evidente: sfruttare una parte dell'indotto proveniente da un Ads Publishing Network utilizzando come tramite un sito web intermedio e "pulito" in modo da passare indenni i controlli ed evitare il ban. Il sito intermedio può essere controllato di chi distribuisce il Malware oppure, più frequentemente, ignaro e inconsapevole (se non per gli accordi stretti con il dealer): in entrambi i casi è buona norma stare alla larga da siti del genere, non di rado dediti a un utilizzo di Internet a dir poco criticabile: opzioni binarie, finanza creativa, software pirata, giochi e suonerie per il cellulare, notizie di gossip a sfondo erotico/sessuale, fotogallery pruriginose e così via.

Fondamentale è, inoltre, imparare a riconoscere le unità pubblicitarie dai link legittimi presenti all'interno del sito. Non sottovalutate la cosa, esistono casi in cui è necessaria una certa esperienza. Prendiamo ad esempio l'immagine seguente, relativa a una pagina che offre il download gratuito dei sottotitoli del film Ant-Man:

Quanti di questi link sono in realtà dei banner o dei link diretti a unità pubblicitarie? La risposta è, tutti tranne uno. E persino quello, se non viene tolta la spunta alla checkbox sottostante (abilitata per impostazione predefinita), porta l'incauto autore del click al download apparentemente obbligatorio di una applicazione potenzialmente indesiderata e per nulla indispensabile al download dei sottotitoli in questione.

Cura

Dopo aver descritto le principali tecniche di prevenzione volte a impedire al Malware l'accesso al nostro sistema, è il momento di vedere cosa possiamo fare qualora i nostri sforzi si fossero rivelati insufficienti. Per una trattazione esaustiva delle tecniche di contenimento ed eliminazione dell'infezione, adatte grossomodo a tutte le minacce principali, si rimanda alla seconda parte di questo articolo: Malware, Ransomware, Rootkit, Trojan e Worm: come eliminarli dal proprio sistema.